📘 Kybernetická bezpečnost – Základy a identifikace hrozeb

🛡️ Kybernetická bezpečnost: Základy a identifikace hrozeb

Co se naučíte:

-

Jaké typy kybernetických útoků dnes hrozí a proč jsou stále sofistikovanější

-

Jak vypadá váš digitální otisk a co o vás zjistí útočník během několika minut

-

Jak rozpoznat phishing, jak ho analyzovat a jak se před ním chránit

-

Jak funguje social engineering – útok na lidskou důvěru

-

Jak správně vytvářet a spravovat hesla, včetně nastavení dvoufaktorového ověření (2FA)

-

Jak si nastavit password manager a získat kontrolu nad vlastní bezpečností

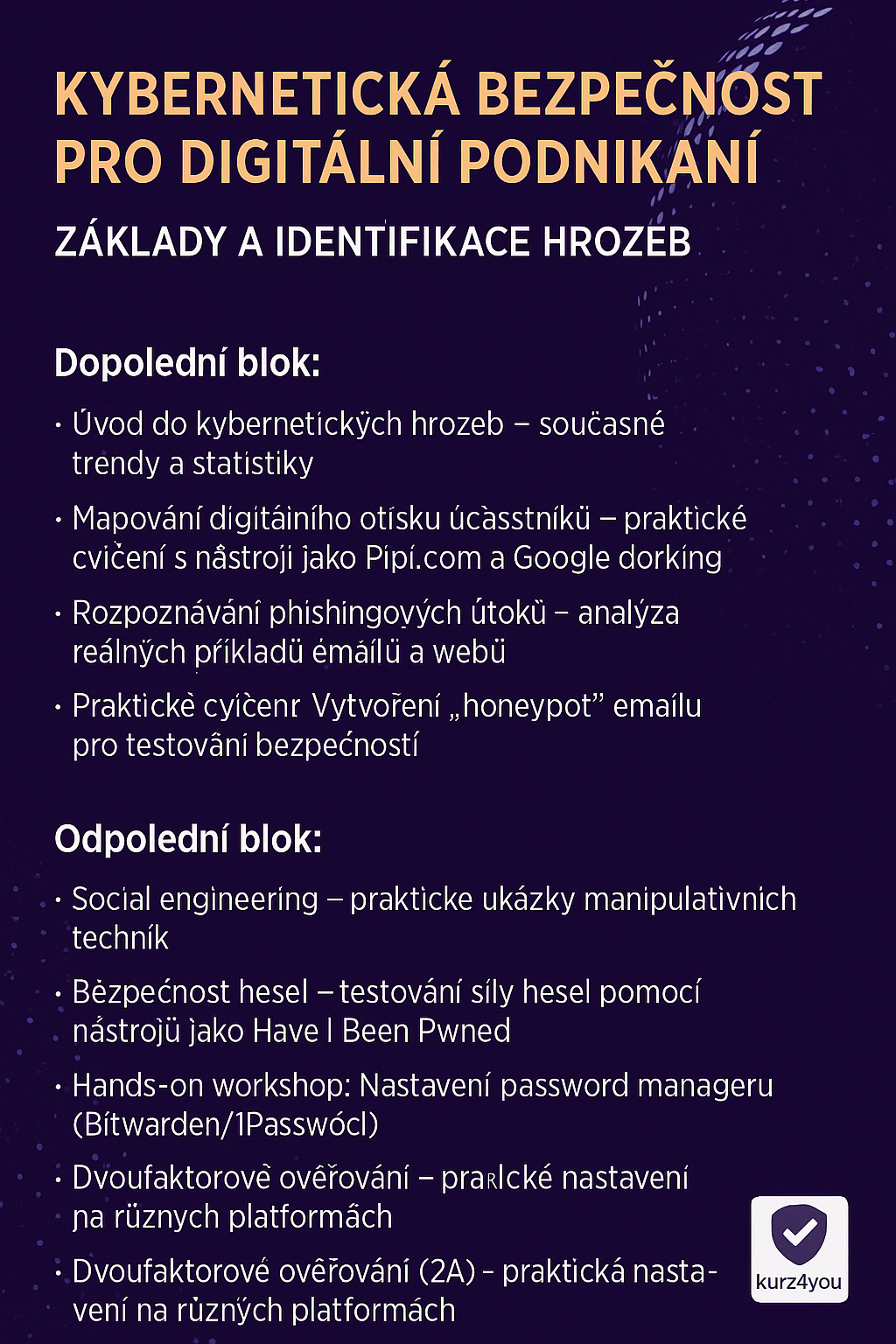

🎬 Úvodní snímek

-

Název kurzu: Kybernetická bezpečnost pro digitální podnikání

-

Den 1: Základy a identifikace hrozeb

-

Jméno lektora, datum, logo kurz4you

1️⃣ Úvod do kybernetických hrozeb

-

Co je kyberbezpečnost a proč je klíčová v digitálním podnikání?

-

Typické útoky: phishing, ransomware, MITM, social engineering

-

Statistika útoků na malé a střední firmy

-

Zdroje hrozeb (interní, externí, neznámé)

💬 Interaktivní otázka: Kdo z vás se setkal s útokem? Jaký?

2️⃣ Mapování digitálního otisku (OSINT základy)

-

Co vše je o nás dohledatelné online?

-

Ukázka nástrojů: Pipl.com, Google dorking, HaveIBeenPwned

-

Praktický příklad – vyhledání veřejně dostupných informací o vlastní osobě

💡 Cvičení: Účastníci hledají vlastní digitální stopu.

3️⃣ Phishingové útoky – jak je rozpoznat

-

Znaky podvodných e-mailů a webových stránek

-

Reálné ukázky phishingu (např. falešné přihlášení do banky)

-

E-mailové hlavičky, podezřelé odkazy, přesměrování

🧪 Cvičení: Účastníci hodnotí několik e-mailů a hledají varovné signály.

4️⃣ Praktický workshop: Honeypot e-mail

-

Co je honeypot? A k čemu slouží?

-

Vytvoření testovací e-mailové adresy k odhalení spamu/phishingu

-

Základy sledování e-mailové aktivity

🛠️ Úkol: Vytvoření vlastní honeypot adresy, sledování po dobu týdne

5️⃣ Social engineering – útok na lidskou vrstvu

-

Příklady manipulativních technik (např. telefonický útok, falešný IT technik)

-

Jak poznat pokus o manipulaci

-

Rozpoznání „urgentních“ scénářů

🎭 Interaktivní scénka: Modelová situace – simulace telefonického pokusu o získání přístupu

6️⃣ Bezpečnost hesel v praxi

-

Co je silné heslo a co je slabé?

-

Testování vlastních hesel (např. s Have I Been Pwned)

-

Principy tvorby silného a zapamatovatelného hesla

🔐 Cvičení: Vytvoř silné heslo a zkontroluj jeho výskyt v databázích úniků

7️⃣ Password manager – Bitwarden / 1Password

-

Co je správce hesel, proč ho používat

-

Srovnání nástrojů: open source vs. komerční

-

Ukázka práce v Bitwardenu: tvorba trezoru, generování hesel

⚙️ Hands-on: Instalace a první nastavení vlastního password manageru

8️⃣ Dvoufaktorové ověřování (2FA)

-

Co je 2FA a jak funguje

-

Různé typy: SMS, aplikace (Authy, Google Authenticator), klíče

-

Nastavení 2FA pro e-mail, Google účet, sociální sítě

📱 Workshop: Účastníci nastavují 2FA na alespoň jedné platformě

🔚 Závěr dne

-

Shrnutí: Co jste se naučili? Jaké byly největší aha momenty?

-

Domácí úkol: Zmapovat další své účty a přístupové body

-

Představení programu: Ochrana komunikace a dat

🧰 Používané nástroje při školení:

-

Pipl.com, Google Dorking, HaveIBeenPwned – pro analýzu digitální stopy

-

Reálné phishingové e-maily a simulace – pro trénink rozpoznání útoků

-

Bitwarden, 1Password – správci hesel a jejich praktické nastavení

-

Authy, Google Authenticator – nástroje pro 2FA

-

Vlastní honeypot e-mailová adresa – vytvořená a sledovaná účastníkem